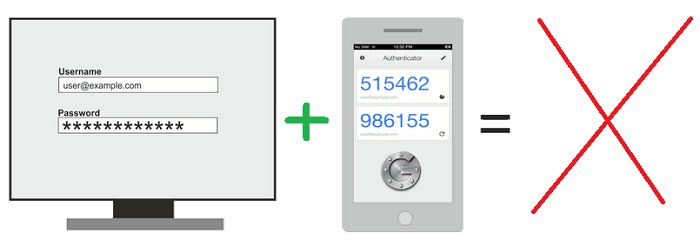

Двухфакторная авторизация состоит из двух шагов: первый — это постоянный код к сервису (сайту); второй шаг — это временный (единоразовый) код, полученный по SMS или через PUSH-уведомлению.

Такой подход получения доступа на различных сайтах рекомендуют использовать крупные развитые компании, например Сбербанк или почта Yandex.

Однако 100% защиты не бывает и это явно продемонстрировал новый вид вируса на Андроид девайсах, который обошёл двухфакторную авторизацию.

Всё оказалось достаточно простым: вирус проникал в мобильное устройство, подменял оригинальный сайт на фишинговый (поддельный), перехватывал SMS и временный код, и получал полный доступ к сайту и учётной записи пользователя.

Если хотите на 99% усовершенствовать собственноручно двухфакторную авторизацию, то рекомендуется использовать обычный телефон-звонилку, где нет операционной системы и доступа в интернет по техническим причинам, а также возможности установить какую-либо java-программу или игру.

Однако даже этот способ не гарантирует 100% защиты, т.к. временный код может быть введён на фишинговом сайте.

Компания Check Point отметила, что вирусное решение разработали в Rampant Kitten. Зловред крадёт контакты пользователя, SMS, банковские данные и прочую информацию, устанавливает прослушку, включая микрофон и отправляя аудио файлы злоумышленникам, подменяет оригинальные страницы сайтов на поддельные.

В «Чек Поинт» уверяют, что возможности вируса гораздо шире, потенциально он может перехватывать сообщения из мессенджеров, например Телеграм, включать видеокамеру и производить любые другие действия с никак не защищенным гаджетом Андроид.

Подтверждаю. Именно из маркета Гугл! Им всё нужно!

стопудово этот вирус ещё хватают из плей маркета)))